本文共 989 字,大约阅读时间需要 3 分钟。

SpecterOps公司的研究人员Matt Nelson(马特·尼尔森)研究是否可以通过Microsoft Excel发起跳板攻击(Pivoting)。结果,Nelson发现默认的启动与访问权限存在漏洞,意味着基于宏的攻击无需与受害者交互。

跳板攻击(Pivoting)如果攻击者成功入侵了一台主机,他就可以任意地利用这台机器作为跳板攻击网络中的其他系统。

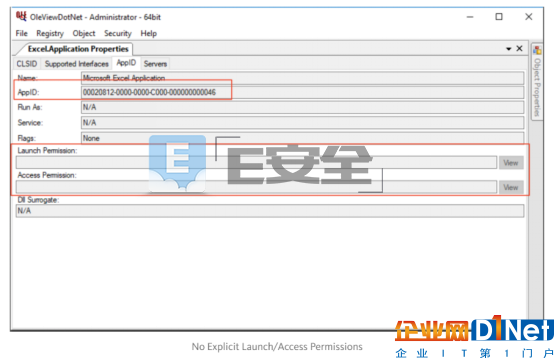

Nelson发现未设置明确的启动或访问权限的Excel.Application控件会被DCOM组件暴露。因此攻击者能通过其它方式实施初始攻击,同时Microsoft Office宏安全机制无法阻止这类跳板攻击,这时Excel.Application能被远程启动,从而达到攻击者攻击的目的。

简单来说,DCOM默认管理权限允许用户远程启动后,通过Excel.Application组件接口发起远程链接,之后插入恶意的宏就可以发起攻击。

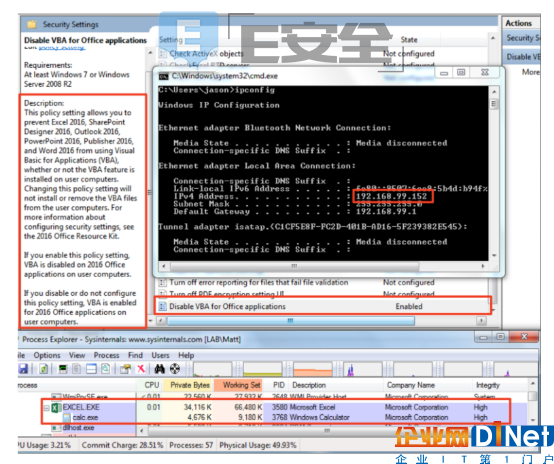

这就意味着远程攻击者可以执行包含恶意宏的Excel电子表格。由于VBA允许Win32 API访问,可能会出现无穷无尽的Shellcode Runner。

这只是PoC,Nelson并未执行任何恶意操作,他仅仅启动了calc.exe。Nelson表示,这非常简单,只需创建一个新的宏,随意命名,并添加至代码保存。在这起实例中,Nelson将宏命名为“MyMacro”,并以.xls格式保存文件。

Nelson补充称,最后的步骤是远程清除Excel对象,并将Payload从目标主机上删除。

虽然这种攻击受限于拥有本地管理员组权限的用户,但这种攻击媒介相当严重。毕竟,在这个攻击中,Nelson假设本地管理员组中的一台设备已经被黑。

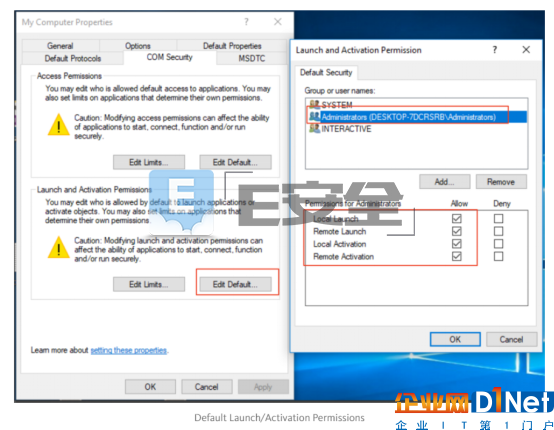

缓解措施Nelson表示缓解措施是存在的,但这些措施可能会比较麻烦。系统管理员可以手动设置Excel.Application的远程启动和访问权限,但这可能会影响其它Office应用。

Nelson提出的其它缓解措施包括:使用dcomccnfg.exe修改启动与访问自主访问控制列表(简称DACL),开启Windows 防火墙,并限制本地管理员的数量。

本文转自d1net(转载)